รายงานภัยคุกคามจากฟอร์ติการ์ดแล็บส์ พบแรนซัมแวร์ขยายสายพันธุ์มากขึ้นเกือบ 2 เท่าใน 6 เดือนแรกของปีนี้ ฟันธงแนวโน้มภัย Exploit แสดงให้เห็นว่าอุปกรณ์ปลายทางยังคงเป็นเป้าหมาย จากความนิยมในโมเดลการทำงานจากที่ใดก็ได้

เดอริค มันคี หัวหน้าสายงาน Security Insights และรองประธานกลุ่ม Global Threat Alliances แห่งฟอร์ติการ์ดแล็บส์กล่าวว่า อาชญากรทางไซเบอร์กำลังเร่งพัฒนาตัวเองให้สามารถหลบเลี่ยงการถูกพบจากระบบป้องกันภัย รวมถึงการขยายความร่วมมือในเครือข่ายพันธมิตรร้าย และการใช้กลยุทธ์ในเชิงรุก เช่น การขู่กรรโชกหรือการล้างข้อมูลของเหยื่อ เน้นใช้กลยุทธ์การลาดตระเวนก่อนการโจมตีเพื่อให้แน่ใจว่าการคุกคามครั้งนั้นจะให้ผลตอบแทนที่ดีขึ้น ดังนั้น เพื่อต่อสู้กับการโจมตีขั้นสูงและซับซ้อน องค์กรจึงต้องการโซลูชันการรักษาความปลอดภัยแบบบูรณาการที่สามารถประมวลข้อมูลข่าวกรองภัยคุกคามทางไซเบอร์ได้อย่างมีประสิทธิภาพ

"จะต้องตรวจจับรูปแบบภัยคุกคาม และเปรียบเทียบกับข้อมูลจำนวนมหาศาลได้แบบเรียลไทม์ เพื่อให้สามารถตรวจจับหาความผิดปกติ และเริ่มโต้ตอบภัยได้อย่างสอดประสานและอย่างอัตโนมัติในเครือข่ายไฮบริด"

ฟอร์ติการ์ดแล็บส์เป็นหน่วยวิจัยในเครือฟอร์ติเน็ต (Fortinet) ซึ่งเคลมตัวเองเป็นผู้นำระดับโลกด้านโซลูชันการรักษาความปลอดภัยทางไซเบอร์แบบอัตโนมัติและครบวงจร สำหรับรายงานรายครึ่งปี FortiGuard Labs Global Threat Landscape Report จากฟอร์ติการ์ดแล็บส์ที่จัดทำขึ้นสำหรับครึ่งปีแรกของปี พ.ศ.2565 พบ 4 ประเด็นสำคัญ ได้แก่ 1.Ransomware-as-a-Service (RaaS) เป็นบริการที่ส่งให้ภัยคุกคามแรนซัมแวร์ยังคงขยายสายพันธุ์ได้มากขึ้นต่อไป 2.อาชญากรทางไซเบอร์ยังคงมุ่งไปที่อุปกรณ์ปลายทางของผู้ใช้งานในวิถีการทำงานจากทุกที่ (Work from anywhere : WFA) เพื่อใช้เป็นทางเข้าถึงเครือข่ายขององค์กร นอกจากนี้ สภาพแวดล้อมของเทคโนโลยีปฏิบัติการ (โอที) ที่กำลังหลอมรวมเข้ากับเทคโนโลยีสารสนเทศ (ไอที) เปิดโอกาสให้เป็นเป้าหมายในการโจมตีมากขึ้น 3.ภัยคุกคามที่มุ่งทำลายล้างข้อมูลยังคงเป็นเทรนด์ต่อไป ดังที่ได้พบว่ามัลแวร์ไวเปอร์ที่ผู้ประสงค์ร้ายใช้เป็นเครื่องมือนั้นแพร่กระจายมากขึ้น

และ 4.ศัตรูทางไซเบอร์ใช้เทคนิคการสอดแนมและเทคนิคหลบเลี่ยงการถูกตรวจพบและการป้องกันมากขึ้น เพื่อเพิ่มความแม่นยำและความรุนแรงในการทำลายล้างตลอดห่วงโซ่การโจมตีทางไซเบอร์ให้มากขึ้น

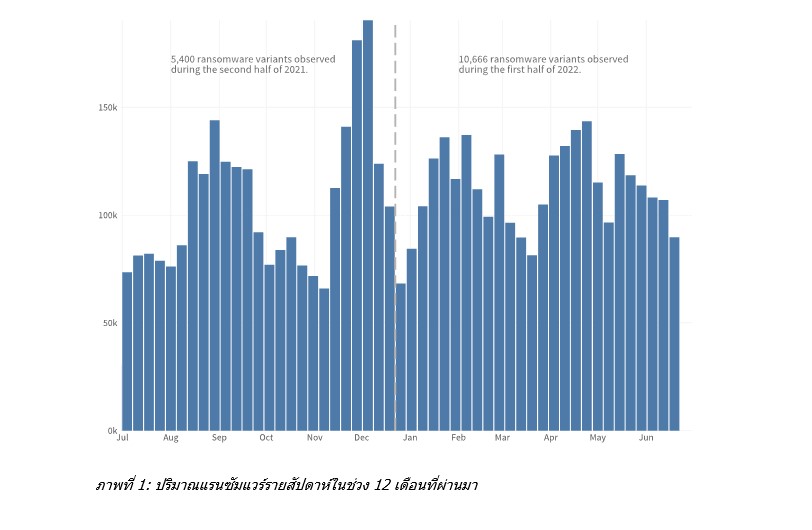

การสำรวจพบว่า เทรนด์วิวัฒนาการของระบบนิเวศอาชญากรรมร้ายส่งให้แรนซัมแวร์ขยายสายพันธุ์ได้อย่างรวดเร็ว ทำให้แรนซัมแวร์ยังคงเป็นภัยคุกคามอันดับต้นๆ และอาชญากรทางไซเบอร์ยังคงลงทุนทรัพยากรมากมาย เพื่อสร้างเทคนิคการโจมตีใหม่ๆ โดยที่ในช่วง 6 เดือนแรกของต้นปีนี้ ฟอร์ติการ์ดแล็บส์พบแรนซัมแวร์ทั้งหมด 10,666 สายพันธุ์ เทียบกับ 5,400 สายพันธุ์ในช่วง 6 เดือนหลังของปีที่แล้ว หมายถึงการเติบโตเกือบ 100% ในระยะเพียง 6 เดือน โดย RaaS อันเป็นที่นิยมในเว็บมืดยังคงหนุนหลังอุตสาหกรรมอาชญากร ส่งผลให้องค์กรต่างๆ จำเป็นต้องคำนึงถึงการคุกคามของแรนซัมแวร์

ทั้งนี้ ในการป้องกันแรนซัมแวร์ องค์กรในทุกอุตสาหกรรมในทุกขนาดจำเป็นต้องมีแนวนโยบายเชิงรุก สิ่งที่สำคัญคือควรมีศักยภาพในการมองเห็น การป้องกันและการแก้ไขแบบเรียลไทม์ควบคู่ไปกับโครงสร้างประเภทที่มีความวางใจเป็นศูนย์ (ZTNA) พร้อมการตรวจจับและตอบสนองปลายทางขั้นสูง (EDR)

นอกจากนี้ เทรนด์ของภัย Exploit ชี้ว่าอุปกรณ์ปลายทางและอุปกรณ์ประเภทโอทียังคงเป็นเป้าหมายที่หลีกเลี่ยงไม่ได้ การหลอมรวมกันทางดิจิทัลของไอทีและโอทีรวมทั้งอุปกรณ์ปลายทางของการใช้งานแบบ WFA ยังคงเป็นจุดอ่อนให้ถูกโจมตี ผู้ประสงค์ร้ายได้ใช้วิธีเจาะระบบผ่านช่องโหว่ (Exploit) ที่มีอยู่จำนวนมากที่พบในอุปกรณ์ปลายทาง เมื่อพบการใช้ที่ไม่ได้รับอนุญาตเข้าถึงระบบโดยมีเป้าหมายในการเคลื่อนย้ายไปมาเพื่อเจาะลึกเข้าไปในเครือข่ายขององค์กร เช่น ช่องโหว่การปลอมแปลง (CVE 2022-26925) ซึ่งพบว่ามีปริมาณมาก เช่นเดียวกับช่องโหว่การเรียกใช้โค้ดจากระยะไกล (CVE 2022-26937)

นอกจากนี้ เมื่อวิเคราะห์จุดอ่อนทางตามปริมาณและการตรวจจับของอุปกรณ์ปลายเผยให้เห็นเส้นทางที่ผู้ประสงค์ร้ายพยายามเข้าถึงระบบอย่างต่อเนื่องโดยรุกที่ช่องโหว่ทั้งเก่าและใหม่ให้มากสุด ยิ่งไปกว่านั้น เมื่อมองไปที่เทรนด์ช่องโหว่ในระบบโอที พบว่าอุปกรณ์และแพลตฟอร์มหลากหลายประเภทถูกเจาะโดยอาศัยช่องโหว่ของระบบด้วยเช่นกัน ซึ่งแสดงให้เห็นถึงความเป็นจริงที่ว่าการหลอมรวมกันของไอที และโอทีที่มีเพิ่มขึ้นจะเป็นเป้าหมายถูกคุกคามมากขึ้น ทั้งนี้ เทคโนโลยีที่ป้องกันอุปกรณ์ปลายทางขั้นสูงจะสามารถช่วยบรรเทาและแก้ไขอุปกรณ์ที่ติดไวรัสได้อย่างมีประสิทธิภาพในช่วงเริ่มต้นของการคุกคาม

ขณะเดียวกัน องค์กรสามารถใช้บริการต่างๆ เช่น บริการป้องกันความเสี่ยงทางดิจิทัล (Digital risk protection service : DRPS) ช่วยประเมินภัยคุกคามที่เกิดภายนอก ค้นหาและแก้ไขปัญหาด้านความปลอดภัย และช่วยให้ได้รับข้อมูลภัยคุกคามที่กำลังเกิดขึ้นและที่กำลังจะเกิดขึ้นในเชิงลึกได้ดีอีกด้วย

ในอีกด้าน พบว่า เทรนด์ของภัยคุกคามที่มุ่งล้างข้อมูลในระบบเพิ่มมากขึ้นจากการเพิ่มจำนวนของมัลแวร์ไวเปอร์ มัลแวร์ไวเปอร์คือภัยที่มุ่งทำลายล้างข้อมูลให้หมดกำลังใช้ซอฟต์แวร์พัฒนาเทคนิคการโจมตีที่ทำลายล้างและมีกระบวนการซับซ้อนมากขึ้น โดยพบว่าสงครามในยูเครนทำให้มัลแวร์ประเภทล้างข้อมูลดิสก์เพิ่มขึ้นอย่างมากในหมู่ผู้คุกคามที่กำหนดเป้าหมายไปยังโครงสร้างพื้นฐานที่สำคัญ

การสำรวจนี้ทำให้ฟอร์ติการ์ตแล็ปส์ได้ระบุสายพันธุ์ไวเปอร์ใหม่อย่างน้อย 7 แบบในช่วง 6 เดือนแรกของปี พ.ศ.2565 ที่ถูกนำไปใช้ในการต่อต้านองค์กรภาครัฐ กองทัพ และเอกชนต่างๆ ซึ่งตัวเลขนี้มีความสำคัญเนื่องจากใกล้เคียงกับจำนวนของมัลแวร์ไวเปอร์ที่ตรวจพบเมื่อ 10 ปีที่แล้วคือตั้งแต่ปี พ.ศ.2555 เป็นต้นมา นอกจากนี้ ไม่ได้พบมัลแวร์ไวเปอร์ในที่แห่งเดียว แต่ตรวจพบและประกาศให้สาธารณะทราบในอีก 24 ประเทศนอกเหนือจากยูเครน ดังนั้น องค์กรต่างๆ จึงต้องการกระบวนการตรวจสอบในเครือข่ายและการตอบสนองภัย (Network Detection and Response : NDR) ที่ใช้เทคโนโลยีเอไอซึ่งเรียนรู้ได้ด้วยตนเอง ที่สามารถตรวจจับการบุกรุกได้ดียิ่งขึ้น และต้องสำรองข้อมูลไว้นอกสถานที่และเป็นแบบออฟไลน์ จึงจะช่วยลดผลกระทบจากการโจมตีของมัลแวร์ไวเปอร์ได้

ในอีกด้าน ผู้ประสงค์ร้ายทั่วโลกใช้กลยุทธ์หลบเลี่ยงการถูกค้นพบและป้องกันเป็นหลัก โดยฟอร์ติการ์ดแล็บส์ได้วิเคราะห์การทำงานของมัลแวร์ที่ตรวจพบได้ เพื่อติดตามแนวทางที่มัลแวร์ใช้มากที่สุดในช่วง 6 เดือนที่ผ่านมา พบว่าในบรรดากลวิธีและเทคนิค 8 อันดับแรกที่เน้นคุกคามที่อุปกรณ์ปลายทางนั้น นักพัฒนามัลแวร์ใช้กลวิธีการหลีกเลี่ยงการป้องกันมากที่สุด โดยมักจะเรียกใช้งานพร็อกซีไบนารีของระบบเพื่อช่วยหลบแอบ ทั้งนี้ ผู้ประสงค์ร้ายต้องซ่อนเจตนาร้ายเป็นสิ่งสำคัญ ดังนั้น ผู้คุกคามจึงใช้เทคนิคการหลบเลี่ยงการป้องกันโดยการปิดบังและพยายามซ่อนคำสั่งโดยใช้ใบรับรองที่ถูกต้องเพื่อดำเนินการตามกระบวนการที่ดูเชื่อถือ

นอกจากนี้ เทคนิคที่ได้รับความนิยมอันดับ 2 คือ การแทรกในกระบวนการ ซึ่งอาชญากรจะแอบแทรกโค้ดลงในกระบวนการอื่นแห่งหนึ่ง เพื่อหลบเลี่ยงการป้องกันของระบบและใช้พรางตัวให้แนบเนียนมากขึ้น องค์กรต่างๆ จึงควรใช้ข้อมูลข่าวกรองภัยคุกคามทางไซเบอร์ที่สามารถนำไปปฏิบัติใช้ได้จริง ทั้งนี้ แพลตฟอร์มการรักษาความปลอดภัยทางไซเบอร์ที่ใช้เอไอและแมชชีนเลิร์นนิ่ง และมีความสามารถในการตรวจจับและตอบสนองขั้นสูงซึ่งขับเคลื่อนโดยข่าวกรองภัยคุกคามที่นำไปปฏิบัติได้ทันทีนั้นเป็นสิ่งสำคัญในการปกป้องในทุกส่วนเอดจ์ของเครือข่ายไฮบริดทุกประเภท

ฟอร์ติการ์ดแล็บส์แนะนำให้ใช้การรักษาความปลอดภัยที่ขับเคลื่อนด้วยเอไอทั่วพื้นผิวการโจมตีแบบขยาย ซึ่งเมื่อองค์กรใช้ข่าวกรองภัยคุกคามที่นำไปปฏิบัติได้มาสร้างความเข้าใจอย่างลึกซึ้งยิ่งขึ้นเกี่ยวกับเป้าหมายและยุทธวิธีที่ผู้ประสงค์ร้ายแล้ว องค์กรจะสามารถจัดแนวการป้องกันภัยเพื่อปรับตัวและตอบสนองต่อเทคนิคการโจมตีที่เปลี่ยนแปลงไปอย่างรวดเร็วในเชิงรุกได้ดีขึ้น ซึ่งข้อมูลเชิงลึกเกี่ยวกับภัยคุกคามมีความสำคัญอย่างยิ่งในการช่วยจัดลำดับความสำคัญของกลยุทธ์ที่ปกป้องสภาพแวดล้อมให้ปลอดภัยยิ่งขึ้นได้

ทั้งนี้ การสร้างความตระหนักรู้และการฝึกอบรมด้านความปลอดภัยทางไซเบอร์ให้พนักงานและทีมรักษาความปลอดภัยเป็นกลยุทธ์ที่สำคัญเช่นกันเนื่องจากมีการเปลี่ยนแปลงภูมิทัศน์ของภัยคุกคามอยู่ตลอดเวลา องค์กรจำเป็นต้องมีการปฏิบัติงานด้านความปลอดภัยที่ทำงานได้เร็วเท่าที่ความเร็วของเครื่องเพื่อให้ทันกับปริมาณ ความซับซ้อน และความเร็วของภัยคุกคามทางไซเบอร์ในปัจจุบัน ทั้งนี้ กลยุทธ์การป้องกัน การตรวจจับ และการตอบสนองที่ขับเคลื่อนโดยเอไอ และแมชชีนเลิร์นนิ่งที่เป็นแบบสถาปัตยกรรมตาข่ายความปลอดภัยทางไซเบอร์ (Cybersecurity mesh architecture) ช่วยให้คุณสมบัติด้านความปลอดภัยทำงานกันได้แข็งแกร่งมากขึ้น ระบบเป็นอัตโนมัติมากขึ้น ตลอดจนมีการตอบสนองต่อภัยคุกคามทั่วทั้งเครือข่ายที่ขยายได้อย่างรวดเร็ว สอดประสานการทำงานกัน และมีประสิทธิภาพมากขึ้น

ในภาพรวมของรายงาน รายงานภูมิทัศน์ภัยคุกคามทั่วโลกล่าสุดนี้เป็นผลการประมวลที่แสดงถึงข้อมูลข่าวกรองโดยรวมของฟอร์ติการ์ดแล็บส์ซึ่งได้รับมาจากเซ็นเซอร์จำนวนมากของฟอร์ติเน็ตที่รวบรวมอีเวนต์ภัยคุกคามนับพันล้านครั้งทั่วโลกในช่วงครึ่งแรกของปีนี้ รายงานภูมิทัศน์คล้ายกับที่กรอบงาน MITRE ATT&CK ที่จำแนกกลยุทธ์ของผู้ประสงค์ร้ายและเทคนิคต่างๆ ด้วยการจัดกลุ่มโดย 3 กลุ่มแรกครอบคลุมการลาดตระเวน (Reconnaissance) การพัฒนาทรัพยากร (Resource Development) และการเข้าถึงเบื้องต้น (Initial Access) รายงานภูมิทัศน์ภัยคุกคามทั่วโลกของฟอร์ติการ์ดแล็บส์อิงโครงสร้างจากโมเดลนี้เพื่ออธิบายว่าผู้คุกคามกำหนดเป้าหมายช่องโหว่ สร้างโครงสร้างพื้นฐานที่เป็นอันตราย และใช้ประโยชน์จากช่องโหว่ของเป้าหมายได้อย่างไร รายงานนี้ยังให้มุมมองในระดับโลกและระดับภูมิภาค ตลอดจนแนวโน้มภัยคุกคามที่ส่งผลต่อไอทีและโอทีอีกด้วย

สำหรับประเทศไทย ฟอร์ติการ์ดแล็บส์รายงานว่า เมื่อเปรียบเทียบไตรมาส 1 และ 2 นั้น ตรวจพบไวรัส HTML/Generic.31221958itr คุกคามมากที่สุดที่ 21.24% และ 21.41% ตามลำดับ ส่วนภัยประเภทบอตเน็ตนั้น พบ Mirai.Botnet มากที่สุดที่ 49.19% และ 50.07% ตามลำดับ และภัยประเภทเอ็กซปลอยท์ที่หาประโยชน์จากช่องโหว่นั้นพบ MS Windows HTTP.sys.UipParSeAccep_ ในไตรมาส 1 มากที่สุดที่ 38.11% โดยกลับพบ HTTP.URl.Java Code.Injection ในไตรมาส 2 มากที่สุดที่ 31.71%